Категория: Инструкции

Скачать должностную инструкцию

главного специалиста по защите информации (.doc, 88КБ)

Главный специалист по защите информации:

Главный специалист по защите информации имеет право:

Главный специалист по защите информации несет ответственность:

Лекция 10 ОРГАНИЗАЦИЯ ЗАЩИТЫ ИНФОРМАЦИИ, СОСТАВЛЯЮЩЕЙ ГОСУДАРСТВЕННУЮ ТАЙНУ

Организация защиты информации, составляющей государственной тайны, на предприятиях, в организациях и учреждениях.

Особенности защиты информации в условиях реализации международных договоров по сокращению вооружений и вооруженных сил.

Особенности защиты информации в условиях создания совместных предприятий.

Особенности защиты информации в условиях научно-технического, военно-технического и экономического сотрудничества с другими странами.

1. Организация защиты информации, составляющей государственной тайны, на предприятиях, в организациях и учрежденияхУпотребляемые в нормативных правовых документах по защите государственной тайны термины “предприятие, организация, учреждение” не имеют однозначных непротиворечивых определений. Обычно указанные выше термины используются не в юридическом, а содержательном смыслах.

Под предприятием понимается промышленное предприятие независимо от его организационно-правовой формы.

Под организациями понимаются коммерческие и некоммерческие организации, представляющие собой хозяйственные товарищества и общества, производственные кооперативы, благотворительные и иные фонды, производственные объединения, акционерные общества, а также в другие формы объединения физических и юридических лиц, предусмотренные законом.

Под учреждением понимается организация, созданная для осуществления управленческих, социально-культурных или иных функций непромышленного характера.

Согласно ст. 20 Закона “О государственной тайне” органы государственной власти, предприятия, учреждения и организации (далее – предприятия) обеспечивают защиту сведений, составляющих государственную тайну, в соответствии с возложенными на них задачами и в пределах своей компетенции. Защита государственной тайны является видом основной деятельности предприятия.

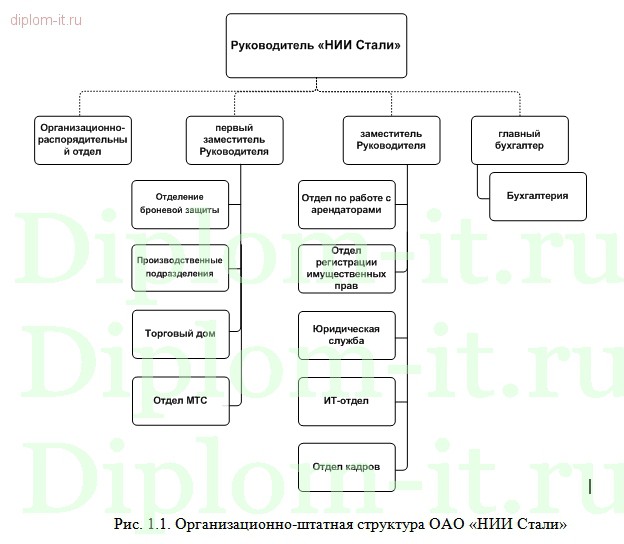

Организация работ по защите государственной тайны на предприятиях осуществляется их руководителями. В зависимости от объема работ руководителем предприятия создается структурное подразделение по защите государственной тайны либо назначаются штатные специалисты по этим вопросам.

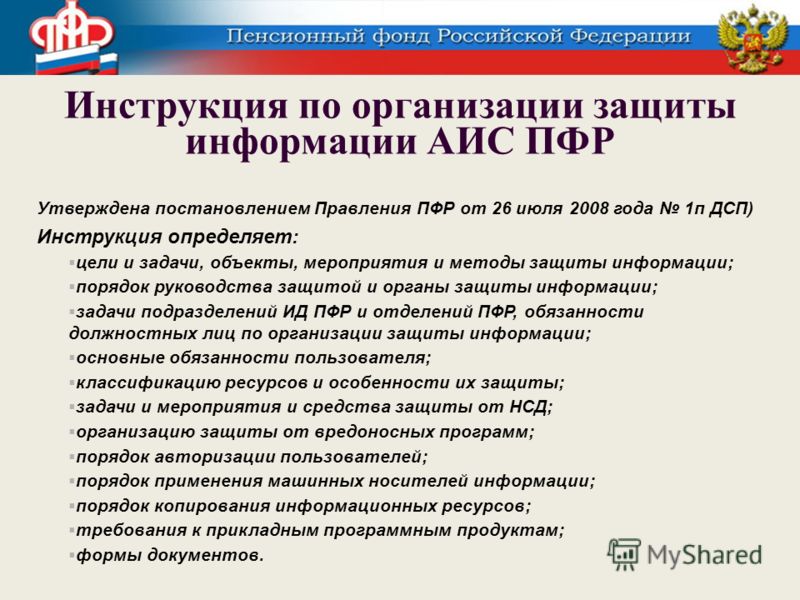

Общие требования по организации и проведению работ по защите государственной тайны устанавливаются в Инструкции, утверждаемой Правительством РФ. Такая инструкция содержит требования по обеспечению пропускного режима, охраны территории объекта, доступу персонала на территорию, по порядку обращения с секретными документами, защите информации от технических разведок, от ее утечки по техническим каналам, а также другие требования.

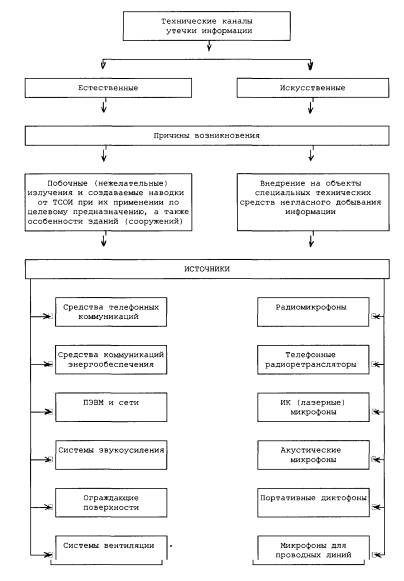

Одной из важных задач подразделения по защите государственной тайны является защита информации, составляющей эту тайну, от технических разведок, утечки информации по техническим каналам, несанкционированного доступа к информации в системах информатизации и связи. При значительном объеме работ по решению этой задачи на предприятии может создаваться специальное структурное подразделение защиты информации.

Подразделения защиты информации (штатные специалисты) на предприятиях выполняют следующие функции:

определяют (совместно с заказчиками) основные направления работ по защите информации;

участвуют в согласовании технических заданий на проведение работ по защите информации;

дают заключение о возможности проведения работ с информацией, содержащей сведения, отнесенные к государственной тайне.

участвуют в выполнении мероприятия по защите информации;

осуществляют контроль за выполнением и эффективностью проводимых мероприятий.

Они подчиняются непосредственно руководителю предприятия или его заместителю и обеспечиваются средствами защиты информации и контроля в соответствии со специализацией предприятия.

Для проведения работ по защите информации могут привлекаться на договорной основе специализированные предприятия и организации, имеющие лицензии на проведения работ в области защите информации.

Правовой основой для организации защиты информации, составляющей государственную тайну, служат действующий на предприятии Перечень сведений, подлежащих засекречиванию . который разрабатываемые на основе отраслевых (ведомственных, программно-целевых) развернутых перечней сведений, подлежащих засекречиванию.

Общая технологическая схема организации защиты информации, составляющей государственную тайну, представляет собой последовательную (при необходимости - итерационную) процедуру, показанную на схеме 10.1 и включающую:

оценку угроз безопасности информации и состояния защиты информации на предприятии;

определение целей и задач защиты информации, принятия решения о мерах защиты информации;

планирования мероприятий по ее защите информации;

постановки задач исполнителям работ, организации их взаимодействия и всестороннего обеспечения;

выполнения запланированных мероприятий;

контроля выполнения мероприятий и оценки их эффективности.

В качестве исходных данных для организации процесса защиты информации используются:

содержание используемой информации, степень ее секретности, объемы информации;

характеристики применяемых носителей информации;

описания протекающих информационных процессов;

требования по вопросам защиты информации, содержащиеся в законодательных, организационно-распорядительных и нормативных документах;

содержание программ и планов работ учреждения, в том числе по вопросам защиты государственной тайны;

информация, содержащаяся в каталогах, справочниках, пособиях и других информационных документах по вопросам защиты информации.

Всю процедуру организации защиты информации можно условно разбить на три этапа.

На первом этапе, прежде всего, определяется перечень сведений, подлежащих защите, выявляются возможные угрозы безопасности информации, и разрабатывается модель таких угроз, проверяется выполнение требований по защиты информации. Исходя из целей и задач деятельности учреждения, выявленных недостатков по обеспечению защиты информации формулируются цели информации, разрабатывается замысел их достижения, определяются задачи, требующие решения. При определении целей защиты учитываются действующие на предприятии развернутые перечни сведений, подлежащих засекречиванию и носители этих сведений.

На втором этапе разрабатываются предложения по способам и средствам защиты информации, обеспечивающих решение задач защиты информации, осуществляется оценка их технической реализуемости, стоимости, выбираются рациональные способы и средства защиты информации и контроля ее эффективности, планируется их применение. Далее осуществляется постановка задач исполнителям работ, их обучение, организация их взаимодействия при решении совместных задач, подготовка необходимых организационно-распорядительных, нормативных и методических документов, а также техническое обеспечение мероприятий по защите информации.

На третьем этапе в ходе аттестации объектов защиты проверяется выполнение требований по защите информации с учетом принятых мер в конкретных условиях эксплуатации объектов. Непосредственное применение способов и средств защиты информации сопровождается повседневным и инспекционным контролем выполнения мероприятий по защите информации, оценкой их эффективности, а также общей оценкой состояния информации на объекте.

При практической реализации представленной выше технологической схемы возможно возникновение нескольких итераций выполнения работ. Например, если из-за ограниченности выделяемых ресурсов не удается реализовать эффективные способы защиты некоторых объектов, то возможно изменение цели и задач защиты информации. Такое изменение может быть выполнено только по с разрешения заказчика проводимых работ, а, если это связано с изменением перечня засекречиваемых сведений, то только по решению органа государственной власти, наделенного полномочиями по распоряжению этими сведениями.

Цели и задачи защиты информации, а также все связанные с ними организационные и технические мероприятия могут также быть изменены по результатам контроля эффективности защиты информации в процессе жизненного цикла объекта защиты. Такое изменение, например, возможно при выявлении новых каналов утечки информации или обнаружении неэффективности выполняемых мер защиты или при изменении условий, в которых осуществляется функционирование защищаемого объекта.

Конкретное содержание и порядок организации и осуществления мероприятий по защите информации на объекте определяется действующим на этом объекте Руководством по защите информации .

Руководство должно состоять из следующих разделов:

охраняемые сведения об объекте;

демаскирующие признаки объекта и технические каналы утечки информации;

оценка возможностей технических разведок и других источников угроз безопасности информации;

организационные и технические мероприятия по защите информации;

оповещение о ведении разведки (раздел включается в состав Руководства при необходимости);

обязанности и права должностных лиц;

планирование работ по защите информации и контролю;

контроль состояния защиты информации; аттестование рабочих мест;

взаимодействие с другими предприятиями (учреждениями, организациями).

В зависимости от особенностей объекта допускается вводить и другие разделы.

В разделе "Общие положения" указывается назначение Руководства, приводятся общие требования по защите информации на объекте, указывается категория объекта по требованиям обеспечения защиты информации, указываются должностные лица, ответственные за выполнение требований Руководства, определяется порядок финансирования работ по защите информации на объекте, приводятся сведения о полученной лицензии на допуск к работе со сведениями, составляющими государственную тайну и об имеющихся сертифицированных средствах защиты информации.

В разделе “Охраняемые сведения об объекте” указывается конкретная цель, которая должна быть достигнута в результате проведения мероприятий по защите информации (охраняемых сведений) об объекте, замысел достижения этой цели и приводится перечень охраняемых сведений об объекте и его деятельности (без указания конкретных числовых параметров).

В разделе “Демаскирующие признаки объекта и технические каналы утечки информации” указываются демаскирующие признаки, которые раскрывают охраняемые сведения об объекте, в том числе демаскирующие признаки, возникающие в связи с использованием средств обеспечения его деятельности. Приводятся возможные технические каналы утечки охраняемых сведений об объекте, включая каналы утечки информации в технических средствах ее обработки.

В разделе “Оценка возможностей технических разведок и других источников угроз безопасности информации” приводятся:

перечень видов и средств технической разведки, источников угроз несанкционированного доступа к информации, которые опасны для данного объекта;

результаты оценки их возможностей: по обнаружению (определению) демаскирующих признаков объекта, раскрывающих охраняемые сведения; по перехвату информации циркулирующей в технических средствах ее обработки; по перехвату речевой информации из помещений; по получению, разрушению (уничтожению), искажению или блокированию информации в результате несанкционированного доступа к ней.

При оценке используются нормативно-методические документы Гостехкомиссии России, ФАПСИ и других уполномоченных органов государственной власти.

В разделе “Организационные и технические мероприятия по защите информации” приводятся:

организационные и технические мероприятия, обеспечивающие устранение или ослабление (искажение) демаскирующих признаков и закрытие возможных технических каналов утечки охраняемых сведений об объекте;

мероприятия по защите информации о создаваемых (применяемых) изделиях от иностранных граждан, как на территории объекта, так и в непосредственной близости от него;

мероприятия по защите информации в системах и средствах информатизации и связи.

При нахождении на территории объекта организации, арендующей территорию данного объекта, требования по защите информации на данный объект должны быть включены в договор аренды.

В разделе “Оповещение о ведении разведки” указывается порядок получения, регистрации и передачи данных о возникновении реальных угроз безопасности информации, а также приводится действия должностных лиц при оповещении.

В разделе “Обязанности и права должностных лиц” определяются должностные лица подразделений объекта, ответственные за разработку, обеспечение и выполнение мероприятий по защите информации, их функциональные обязанности и права, приводится структурная схема взаимодействия подразделений по защите информации на объекте с соответствующими подразделениями данного объекта.

В разделе “Планирование работ по защите информации и контролю” указываются основные руководящие документы для планирования работ по защите информации, требования к содержанию планов, приводится порядок разработки, согласования, утверждения и оформления планов, устанавливается порядок отчетности и контроля за выполнением планов.

В разделе “Контроль состояния защиты информации” указываются:

перечень органов и подразделений, имеющих право проверки состояния защиты информации на объекте;

привлекаемые силы и средства контроля, порядок привлечения (при необходимости) к этой работе специалистов основных подразделений объекта;

периодичность и виды контроля, порядок оформления результатов контроля;

действия должностных лиц по устранению нарушений норм и требований по защите информации и порядок разработки мероприятий по устранению указанных нарушений.

В разделе “Аттестование рабочих мест” указываются подразделения или должностные лица, ответственные за аттестование рабочих мест, стендов, вычислительных комплексов, выделенных помещений и т.д. приводится форма документирования результатов аттестования и порядок выдачи разрешения на проведение работ с секретной информацией, а также порядок и периодичность переаттестования рабочих мест.

В разделе “Взаимодействие с другими предприятиями” указываются порядок взаимодействия в области защиты информации с предприятиями при выполнении совместных работ, применяемые совместные организационные и технические мероприятия по защите информации, ответственность, права и обязанности взаимодействующих сторон, а также приводится структурная схема взаимодействия.

В приложения к Руководству включаются:

таблицы, схемы, графики, расчеты, исходные данные и другие справочные материалы для оценки обстановки, определения мероприятий по защите информации;

перечень создаваемых (применяемых) изделий, выполняемых НИОКР и другой продукции, подлежащих защите;

перечень сведений, подлежащих защите; план объекта с указанием схем размещения рабочих мест, стендов и т.д. и схем организации связи и сигнализации объекта;

структура системы защиты информации на объекте; перечень руководящих, нормативных и методических документов по защите информации и др.

Студенты, аспиранты, молодые ученые, использующие базу знаний в своей учебе и работе, будут вам очень благодарны.

Подобные документыВиды внутренних и внешних умышленных угроз безопасности информации. Общее понятие защиты и безопасности информации. Основные цели и задачи информационной защиты. Понятие экономической целесообразности обеспечения сохранности информации предприятия.

контрольная работа [26,6 K], добавлен 26.05.2010

Основные свойства информации. Операции с данными. Данные – диалектическая составная часть информации. Виды умышленных угроз безопасности информации. Классификация вредоносных программ. Основные методы и средства защиты информации в компьютерных сетях.

курсовая работа [41,4 K], добавлен 17.02.2010

Способы и средства защиты информации от несанкционированного доступа. Особенности защиты информации в компьютерных сетях. Криптографическая защита и электронная цифровая подпись. Методы защиты информации от компьютерных вирусов и от хакерских атак.

реферат [30,8 K], добавлен 23.10.2011

Проект комплексной системы защиты информации на примере Администрации г. Миасса: объект защиты; модель бизнес-процессов с целью выявления конфиденциальной информации, "Перечень сведений конфиденциального характера", объекты защиты, угрозы, уязвимости.

курсовая работа [2,6 M], добавлен 16.04.2008

Система формирования режима информационной безопасности. Задачи информационной безопасности общества. Средства защиты информации: основные методы и системы. Защита информации в компьютерных сетях. Положения важнейших законодательных актов России.

реферат [51,5 K], добавлен 20.01.2014

Понятие и классификация компьютерных вирусов. Методы защиты от вредоносных программ, их разновидности. Признаки заражения компьютера вирусом. Проблема защиты информации. Работа с приложениями пакета MS Office. Анализ файловых вирусов, хакерских утилит.

курсовая работа [2,9 M], добавлен 12.01.2015

Обзор технологий защиты информации в компьютерных сетях: криптография, электронная подпись, аутентификация, защита сетей. Организация защиты информации на клиентской машине с помощью системы Avast. Конфигурация и настройка системы Avast на компьютере.

курсовая работа [1,3 M], добавлен 11.05.2014

Анализ объекта защиты информации, ознакомление с его уровнем защищенности. Понятие и классификация угроз. Классы каналов несанкционированного получения информации. Оценка автоматизированной системы комнаты для переговоров конфиденциального характера.

контрольная работа [17,1 K], добавлен 25.05.2015

Анализ модели информационно-телекоммуникационной системы предприятия. Виды угроз информационной безопасности. Цели и задачи защиты информации на предприятии. Разработка процедур контроля системы управления защитой информации в корпоративной сети.

дипломная работа [3,6 M], добавлен 30.06.2011

Понятие защиты умышленных угроз целостности информации в компьютерных сетях. Характеристика угроз безопасности информации: компрометация, нарушение обслуживания. Характеристика ООО НПО "Мехинструмент", основные способы и методы защиты информации.

дипломная работа [135,3 K], добавлен 16.06.2012

Размещено на http://www.allbest.ru/

1.Защита информации на предприятии

Проблемы и задачи крупных компаний сегодня стали сравнимы с проблемами и задачами целых государств. Как и государства, они сотрудничают и воюют. Но войны здесь носят название информационных: кто обладает информацией, владеет если не миром, то финансовыми потоками.

Тем не менее, как ни странно, но и сегодня не все руководители осознают насущную необходимость организации на их предприятии системы защиты коммерческой тайны. Из числа тех, кто такую необходимость все же понимает, достаточно многие не знают, что следует делать, дабы сохранить те или иные сведения в тайне, с выгодой реализовать их, не понести убытки от их утечки или утраты. Некоторые идут только по пути оснащения предприятия техническими средствами защиты, полностью игнорируя организационно-правовые методы. Имеется в виду, в частности, создание нормативно-правовой базы, принятие и строгое соблюдение которой позволит фирме не только сохранить и использовать с выгодой свои секреты, но в случае утечки информации явится основанием для подачи искового заявления.

Как ни странно, сегодня не многие руководители предприятий осознают насущную необходимость в организации на предприятии системы защиты коммерческой тайны для обеспечения его информационной безопасностью. Из числа тех, кто осознает такую необходимость, есть те, которые не знают что следует предпринять, чтобы сохранить те или иные сведения в тайне, с выгодой реализовать их, не понести убытки от их утечки или утраты. Многие идут только по пути оснащения предприятия техническими средствами защиты, полностью игнорируя организационно-правовые методы, в частности создание нормативно-правовой базы, принятие и строгое соблюдение которой позволит предприятию не только сохранить и использовать с выгодой свои секреты, а в случае утечки информации явится основанием для подачи искового заявления в суд.

Известно, что только «комплексная система может гарантировать достижение максимальной эффективности защиты информации, т.к. системность обеспечивает необходимые составляющие защиты и устанавливает между ними логическую и технологическую связь, а комплексность, требующая полноты этих составляющих, всеохватности защиты, обеспечивает ее надежность».

Целями системы защиты информации предприятия являются:

предотвращение утечки, хищения, утраты, искажения, подделки информации; предотвращение угроз безопасности личности, предприятия, общества, государства; предотвращение несанкционированных действий по уничтожению, модификации, искажению, копированию, блокированию информации; предотвращение других форм незаконного вмешательства в информационные ресурсы и системы, обеспечение правового режима документированной информации как объекта собственности; защита конституционных прав граждан на сохранение личной тайны и конфиденциальности персональных данных, имеющихся в информационных системах; сохранение, конфиденциальности документированной информации в соответствии с законодательством.

Для грамотного построения и эксплуатации системы защиты необходимо соблюсти следующие принципы ее применения:

простота защиты; приемлемость защиты для пользователей; подконтрольность системы защиты; постоянный контроль за наиболее важной информацией; дробление конфиденциальной информации на составляющие элементы, доступ к которым имеют разные пользователи; минимизация привилегий по доступу к информации; установка ловушек для провоцирования несанкционированных действий; независимость системы управления для пользователей; устойчивость защиты во времени и при неблагоприятных обстоятельствах; глубина защиты, дублирование и перекрытие защиты; особая личная ответственность лиц, обеспечивающих безопасность информации; минимизация общих механизмов защиты.

Алгоритм создания системы защиты конфиденциальной информации таков:

Определение объектов защиты. Выявление угроз и оценка их вероятности. Оценка возможного ущерба. Обзор применяемых мер защиты, определение их недостаточности. Определение адекватных мер защиты. Организационное, финансовое, юридическое и пр. виды обеспечения мер защиты. Внедрение мер защиты. Контроль. Мониторинг и корректировка внедренных мер

1. Начальник службы защиты информации, приказом руководителя предприятия назначается во главе группы компетентных сотрудников, которые высказывают свои предложения по объему, уровню и способам обеспечения сохранности конфиденциальной информации.

2. Руководитель группы, обладая соответствующей квалификацией в этой области, с привлечением отдельных специалистов формирует предварительный список сведений, которые в дальнейшем войдут в «Перечень сведений, составляющих конфиденциальную информацию предприятия».

3. Руководитель группы на основе этого списка определяет и представляет на согласование необходимые к защите объекты (оборудование для обработки и обращения информации, программное обеспечение, коммуникации для передачи конфиденциальных данных, носители информации, персонал, допущенный к работе с использованием коммерческой и иной тайны).

4. Анализируются существующие меры защиты соответствующих объектов, определяется степень их недостаточности, неэффективности, физического и морального износа.

5. Изучаются зафиксированные случаи попыток несанкционированного доступа к охраняемым информационным ресурсам и разглашения информации.

6. На основе опыта предприятия, а также используя метод моделирования ситуаций, группа специалистов выявляет возможные пути несанкционированных действий по уничтожению информации, ее копированию, модификации, искажению, использованию и т. п. Угрозы ранжируются по степени значимости и классифицируются по видам воздействия.

7. На основе собранных данных оценивается возможный ущерб предприятия от каждого вида угроз, который становится определяющим фактором для категорирования сведений в «Перечне» по степени важности, например - для служебного пользования, конфиденциально, строго конфиденциально.

8. Определяются сферы обращения каждого вида конфиденциальной информации: по носителям, по территории распространения, по допущенным пользователям. Для решения этой задачи группа привлекает руководителей структурных подразделений и изучает их пожелания.

9. Группа подготавливает введение указанных мер защиты.

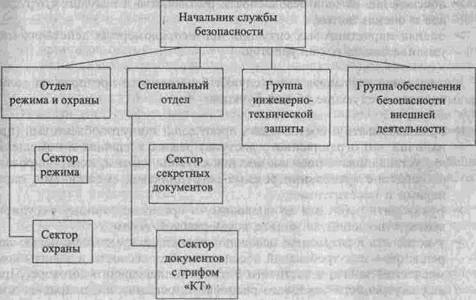

Для обеспечения работоспособности разработанной системы защиты информации необходимо создать специальный отдел в составе организации, занимающийся данными вопросами - Службу защиты информации (СлЗИ).

К задачам СлЗИ относятся:

Своевременное выявление угроз защищаемой информации компании, причин и условий их возникновения и реализации. Выявление и максимальное перекрытие потенциально возможных каналов и методов несанкционированного доступа к информации. Отработка механизмов оперативного реагирования на угрозы, использование юридических, экономических, организационных, социально-психологических, инженерно-технических средств и методов выявления и нейтрализации источников угроз безопасности компании. Организация специального делопроизводства, исключающего несанкционированное получение конфиденциальной информации. Начальник СлЗИ является новой штатной единицей. На эту должность необходимо взять профессионала и специалиста в области защиты информации, а также хорошо знающего юридическую сторону этой проблемы, имеющего опыт руководства и координации работы подобных служб. Требования - высшее профессиональное образование и стаж работы в области защиты информации не менее 5 лет, хорошее знание законодательных актов в этой области, принципов планирования защиты.

Руководитель СлЗИ должен выполнять следующие функции:

вырабатывать политику обеспечения защиты информации и обеспечивать ее реализацию; отвечать за функционирование СлЗИ и обеспечение защиты конфиденциальной информации; осуществлять планирование и непосредственное руководство работой СлЗИ, нести персональную ответственность за выполнение службой возложенных на нее задач, за неукоснительное исполнение подчиненными своих должностных обязанностей и правил внутреннего трудового распорядка; принимать личное участие в проведении наиболее сложных мероприятий по обеспечению защиты информации в компании; разрабатывать планы действий в чрезвычайных ситуациях, проводить регулярную учебу с подчиненными; руководить проведением служебных расследований; организовывать взаимодействие СлЗИ с другими подразделениями; разработка инструкций по работе с коммерческой тайной для персонала, допущенного к работе с документами, ее содержащую; организовывать разработку рекомендаций по совершенствованию функционирования СЗИ; осуществлять руководство отделом охраны; кроме того, выполнять функции юриста: разработка, ведение и обновление основополагающих документов с целью закрепления в них требований обеспечения безопасности и защиты конфиденциальной информации.

Подразделение программно-аппаратной защиты информации

Целями защиты информации, обрабатываемой и хранимой в ПЭВМ, являются:

1. Предотвращение потери и утечки информации, перехвата и вмешательства злоумышленника на всех уровнях обработки данных и для всех объектов.

2. Обеспечение целостности данных на всех этапах их преобразования и сохранности средств программного обеспечения.

Предотвращение несанкционированного доступа (НСД) к информации. Предотвращение утечки информации за счет ПЭМИН. Защита информации от компьютерных вирусов. Защита информации от сбоев в системе питания. Защита от копирования. Программная защита каналов передачи данных.

Подразделение инженерно-технической защиты информации

Инженерно-техническая защита информации предназначена для активно-пассивных противодействий средствам технической разведки и формирования рубежей охраны территории, зданий, помещений, оборудования с помощью комплексов технических средств и включает себя:

Сооружения физической (инженерной) защиты от проникновения посторонних лиц на территорию, в здания и помещения. Средства защиты технических каналов утечки информации при работе ЭВМ, средств связи, других приборов и офисного оборудования, при проведении совещаний, беседах с посетителями и сотрудниками. Средства защиты помещений от визуальных способов технической разведки. Средства обеспечения охраны территорий, зданий, помещений. Средства противопожарной охраны. Технические средства и мероприятия, предотвращающие вынос персоналом из помещений документов, дискет, дисков и других носителей информации.

Подразделение конфиденциального делопроизводства

обработка и хранение конфиденциальных документов. контроль системы конфиденциального документооборота.

В не очень больших организациях целесообразно организовать Службу защиты информации в следующем составе:

Руководитель СлЗИ, сотрудник, занимающийся программно-аппаратной защитой, сотрудник, занимающийся инженерно-технической защитой. Функции конфиденциального делопроизводства возложить на уже имеющихся сотрудников, занимающихся в данное время созданием и обработкой документов, содержащих конфиденциальную информацию.

Для работы СлЗИ необходимо подготовить ряд нормативных документов:

Положение о СлЗИ; Инструкцию по безопасности конфиденциальной информации. Перечень сведений составляющих конфиденциальную информацию. Инструкцию по работе с конфиденциальной информацией. Должностные инструкции сотрудников СлЗИ. Инструкцию по обеспечению пропускного режима в компании. Памятку работнику (служащему) о сохранении конфиденциальной информации.

Для обеспечения полноценной организационной и правовой защиты информации необходимо разработать пакет документов, включающий в себя:

Положение о конфиденциальной информации предприятия; Перечень документов предприятия, содержащих конфиденциальную информацию; Инструкция по защите конфиденциальной информации в информационной системе предприятия; Предложения по внесению изменений в Устав предприятия; Предложения по внесению изменений в трудовой договор, контракт с руководителем и коллективный договор; Соглашение о неразглашении конфиденциальной информации предприятия с сотрудником; Обязательство сотрудника о неразглашении конфиденциальной информации предприятия при увольнении; Предложения о внесении изменений в Правила внутреннего распорядка предприятия (в части регламентации мер физической защиты информации и вопросов режима); Предложения о внесении изменений в должностное (штатное) расписание предприятия (штат Службы защиты информации); Предложения о внесении дополнений в должностные инструкции всему персоналу; Ведомость ознакомления сотрудников предприятия с Положением о конфиденциальной информации и Инструкцией по защите конфиденциальной информации в ИС предприятия; План проведения занятий с персоналом по сохранению и неразглашению конфиденциальной информации; Предложения о внесении изменений в структуру интервью при приеме на работу (уточнение обязательств информационного характера с последних мест работы); Предложения о внесении дополнений в стандартные договора с контрагентами. Эти документы играют важную роль в обеспечении безопасности предприятия.

Документационное обеспечение защиты должно начинаться с внесения дополнений в Устав предприятия: «Предприятие имеет право самостоятельно устанавливать объем сведений, составляющих коммерческую и иную охраняемую законом тайну и порядок ее защиты. Общество имеет право в целях защиты экономического суверенитета требовать от персонала, партнеров, контрагентов и иных физических и юридических лиц, учреждений и организаций обеспечения сохранности конфиденциальных сведений предприятия на основании договоров, контрактов и других документов».

Для разработки всех документов, затрагивающих вопросы работы с конфиденциальной информацией необходимо в первую очередь разработать «Положение о конфиденциальной информации». Формат всех документов, регулирующих защиту конфиденциальной информации, утверждается приказом руководителя. Положение же является основным документом предприятия, регламентирующим вопросы оборота конфиденциальной информации. Все базовые моменты, связанные с этим процессом, закладываются именно здесь.

Положение содержит основные обязанности сотрудников по обеспечению сохранности конфиденциальной информации. Для усиления этой составляющей системы защиты необходимо обязанности персонала доводить также в форме включения в должностные инструкции и дополнительно выдавать специальные памятки. Все это должно происходить строго под роспись.

Неотъемлемым приложением к Положению является Перечень документов, содержащих конфиденциальную информацию. Его наличие на предприятии носит принципиальный характер, так как невозможно требовать от работников неразглашения абстрактной конфиденциальной информации, как иногда указывают в обязательственных документах: «сохранять ноу-хау, деловые секреты, служебные сведения». Защищается только документированная информация, следовательно, необходимо как можно конкретнее описать все группы и виды конфиденциальной документации.

В качестве основы для установления контроля над доступом к информации компании берется классификация информации по уровню конфиденциальности, в зависимости от содержания и возможных последствий в случае утраты информации или злоупотреблений.

По категориям конфиденциальности основные виды информации распределяются примерно следующим образом.

Самый низкий гриф конфиденциальности «ДСП» ставится на телефонные справочники, в которых указываются отдельные данные о кадровом составе или партнерах. Также этот гриф ставится на журналы регистрации, документы, регламентирующие деятельность, служебную переписку (заявления, распоряжения, приказы, докладные и т.д.).

К категории документов с грифом "КОНФИДЕНЦИАЛЬНО" относится информация об отдельных аспектах деловых сделок за короткий промежуток времени; развернутые сведения о персонале компании; текущие документы, отражающие финансовую деятельность; документы, содержащие данные о клиентах, не предоставляемые третьим лицам.

Гриф "СТРОГО КОНФИДЕНЦИАЛЬНО" присваивается документам, содержащим данные о деловых сделках с партнерами или клиентами фирмы, об итогах деятельности за продолжительный период времени. Кроме этого, подобный гриф присваивается документам, содержащим важнейшие аспекты коммерческой деятельности компании, стратегии деятельности, документам, содержащим детальную информацию о финансовом положении.

Классификации по уровню конфиденциальности подлежат все документы в соответствии с планом мероприятий по обеспечению безопасности компании. Вопрос о присвоении грифа решается разработчиком документа при участии руководителя СлЗИ. В случае, когда ценность информации по каким-либо причинам снижается, снижается и гриф документа.

Отдельного упоминания заслуживает вопрос о сроках действия грифов конфиденциальности. Срок секретности определяется создателем документа, исполнителем, лицом, подписывающим или утверждающим документ по согласованию руководителем СлЗИ. Срок может указываться в виде периода грифа, в виде даты окончания грифа, наступления определенного события, на которое сориентирован документ, или надписи «бессрочно». В иных случаях решение вопроса о снятии грифа остается за руководителем СлЗИ.

Следующий документ, входящий в состав документации внедрения - Соглашение с сотрудником (обязательство сотрудника) о неразглашении конфиденциальной информации предприятия, подписываемое сотрудником при приеме на работу. В нем должно содержаться следующее:

Обязательство о сохранении конфиденциальной информации; Право сотрудника на служебное произведение; Ответственность сотрудника за нарушение данного обязательства. Перед подписанием обязательства целесообразно также предъявлять для ознакомления кандидатам на работу выдержки из законодательства, кратко обосновывающие правовую защиту и описывающие санкции за неправомерное обращение с информацией, в том числе уголовно-правовые.

Продолжением обязанностей сотрудника по неразглашению информации является документ, декларирующий подтверждение сотрудником данных обязательств при увольнении, а именно «Заявление о подтверждении обязательств неразглашения конфиденциальной информации предприятия при увольнении».

Документ не является бесспорным с юридической точки зрения, так как после увольнения трудовые отношения, в рамках которых действуют обязательства сотрудника, прекращаются. Однако целесообразно предлагать увольняющимся такое заявление к подписанию, и по реакции бывшего сотрудника можно будет оценить реальную значимость для конкретного человека данных им обещаний. В то же время, в случае нанесения ущерба предприятию разглашением конфиденциальных сведений уволенным, такое обязательство, скорее всего, будет принято судом как дополнительное доказательство его вины. Кроме того, об этом можно будет без зазрения совести сообщить его новому работодателю.

Отношение контрагентов и партнеров к тайне организации необходимо устанавливать самой организации. Для этого необходимо внести во все стандартные формы договорной документации разделов конфиденциальности.

Каждая из сторон согласилась считать текст настоящего договора, а также весь объем информации, переданной и передаваемой сторонами друг другу в ходе исполнения обязательств, возникающих из настоящего договора, конфиденциальной информацией другой стороны. Стороны принимают на себя обязательство никаким об разом не разглашать (делать доступной любым третьим лицам, кроме случаев наличия у третьих лиц соответствующих полномочий в силу прямого указания федерального закона, либо случаев, когда другая сторона в письменной форме даст согласие на предоставление конфиденциальной информации, определяемой в соответствии с п. 1 настоящего договора, тре тьим лицам) конфиденциальную информацию другой стороны, к которой она получила доступ при заключении настоящего договора и в ходе исполнения обязательств, возникающих из него. Настоящие обязательства исполняются сторонами в пределах срока действия договора и в течение одного года после прекращения действия договора, если не будет оговорено иное. Каждая из сторон обязуется возместить другой стороне в полном объеме все убытки, причиненные последней разгла шением ее конфиденциальной информации в нарушение пп. 1-3 настоящего договора. Клиент (поставщик и пр.) не вправе использовать свое положение как стороны по настоящему договору в целях и ин тересах третьих лиц. Стороны обязуются незамедлительно предупредить другую сторону о возникновении неуправляемых факторов или процессов, могущих повлечь за собой нарушении конфиденциальности сторон.

Служба защиты информации принимает меры по сохранению коммерческой тайны путем максимального ограничения круга лиц, физической сохранности документов, содержащих такие сведения, обработки информации с грифом конфиденциальности на защищенных ЭВМ, внесение требований по конфиденциальности конкретной информации в договоры с внутренними и внешнеторговыми партнерами и других мер по решению руководства.

Все работы с документами, содержащими конфиденциальную информацию, регламентируются положением о конфиденциальном делопроизводстве.

Защита и обработка конфиденциальных документов предусматривает:

порядок определения информации, содержащей коммерческую тайну, и сроков ее действия; систему допуска сотрудников, командированных и частных лиц к сведениям, составляющим коммерческую тайну; обеспечение сохранности документов на бумажных и магнитных носителях с грифом конфиденциальности; обязанности лиц, допущенных к сведениям, составляющим коммерческую тайну; принципы организации и проведения контроля за обеспечением режима при работе со сведениями, составляющим коммерческую тайну; ответственность за разглашение сведений, утрату документов, содержащих коммерческую тайну. Допуск сотрудников к сведениям, составляющим коммерческую тайну, осуществляется Генеральным директором.

Что такое компьютерный вирус?

Компьютерный вирус - это небольшая программа, которая распространяется между компьютерами и мешает их нормальному функционированию. Компьютерный вирус может повреждать или удалять данные, использовать клиент электронной почты для рассылки вируса на другие компьютеры или даже полностью удалять содержимое жесткого диска. Компьютерные вирусы распространяются с использованием вложений в сообщения электронной почты или мгновенных сообщений. По этой причине не следует открывать вложения в сообщениях электронной почты, полученных из неизвестных источников. Компьютерные вирусы могут быть замаскированы под забавные изображения, поздравительные открытки, звуковые или видеофайлы. Кроме того, компьютерные вирусы распространяются через файлы, загружаемые из Интернета. Компьютерные вирусы могут быть скрыты в пиратском программном обеспечении или в других файлах и программах, загружаемых пользователями.

Если вы подзреваете, что компьютер заражен вирусом, или уверены в этом, получите новейшую версию антивирусного ПО. Ниже перечислены некоторые основные признаки заражения компьютера.

Компьютер работает медленнее, чем обычно.

Компьютер перестает отвечать или периодически блокируется.

В работе компьютера происходит сбой, затем он перезагружается каждые несколько минут.

Компьютер самопроизвольно перезагружается. Кроме того, компьютер работает не так, как обычно.

Приложения, установленные на компьютере, работают неправильно.

Не удается получить доступ к дискам.

Не удается правильно распечатать документы.

Появляются необычные сообщения об ошибках.

Меню и диалоговые окна отображаются в искаженном виде.

Недавно открытое вложение имеет двойное расширение (JPG, VBS, GIF или EXE).

Антивирусная программа почему-то оказалась отключена. Кроме того, ее не удается запустить снова.

Антивирусную программу невозможно установить или запустить.

На рабочем столе появляются новые значки, которые туда никто не помещал, или значки, не связанные с последними установленными программами.

Динамики неожиданно воспроизводят странные звуки или музыку.

С компьютера самопроизвольно удаляются приложения.

Примечание. Перечислены наиболее распространенные признаки заражения. Однако они также могут быть вызваны неполадками оборудования или программного обеспечения, не связанными с компьютерным вирусом. Чтобы точно определить, заражен компьютер или нет, необходимо запустить средство удаления вредоносных программ Майкрософт, а затем установить на компьютере самую последнюю версию антивирусного ПО от проверенного производителя.

Симптомы наличия вирусов, червей или программ-троянов в сообщениях электронной почты

При заражении компьютерным вирусом сообщений электронной почты или других файлов на компьютере возможно возникновение описанных ниже симптомов.

Зараженный файл создает собственные копии. При этом может оказаться занято все свободное место на жестком диске.

Копия зараженного файла может рассылаться всем адресатам в списке почтовых адресов.

Компьютерный вирус может отформатировать жесткий диск. Это приведет к удалению файлов и программ.

Вирус может установить скрытые приложения (например, пиратское программное обеспечение). В дальнейшем это программное обеспечение может распространяться и продаваться с вашего компьютера.

Вирус может понизить уровень безопасности, что позволит злоумышленникам получать удаленный доступ к компьютеру или сети.

Приходят почтовые сообщения с необычными вложениями. При открытии подобного вложения появляется диалоговое окно или наблюдается резкое падение производительности.

Третьи лица получают от вас электронные сообщения с вложениями, которых вы не отправляли. Вложенные в эти сообщения файлы имеют расширения EXE, BAT, SCR, VBS и т.п.

информация защита вирус червь

Сетевой червь - разновидность самовоспроизводящихся компьютерных программ, распространяющихся в локальных и глобальных компьютерных сетях. В отличие от других типов компьютерных вирусов червь является самостоятельной программой.

Одни из первых экспериментов по использованию компьютерных червей в распределённых вычислениях были проведены в исследовательском центре Xerox в Пало Альто Джоном Шочем (John Shoch) и Йоном Хуппом (Jon Hupp) в 1978. Термин возник под влиянием научно-фантастических романов Дэвида Герролда «Когда ХАРЛИ исполнился год» и Джона Браннера «На ударной волне» (David Gerrold «When H.A.R.L.I.E Was One», John Brunner «The Shockwave Rider», Thomas Ryan «The Adolescence of P-1»).

Одним из наиболее известных компьютерных червей является «Червь Морриса», написанный Робертом Моррисом (Robert Morris) младшим, который был в то время студентом Корнельского Университета. Распространение червя началось 2 ноября 1988, после чего червь быстро заразил большое количество компьютеров, подключённых к интернету.

Черви могут использовать различные механизмы («векторы») распространения. Некоторые черви требуют определенного действия пользователя для распространения (например, открытия инфицированного сообщения в клиенте электронной почты). Другие черви могут распространяться автономно, выбирая и атакуя компьютеры в полностью автоматическом режиме. Иногда встречаются черви с целым набором различных векторов распространения, стратегий выбора жертвы, и даже эксплойтов под различные операционные системы.

Черви могут состоять из различных частей.

Часто выделяют так называемые ОЗУ-резидентные черви, которые могут инфицировать работающую программу и находиться в ОЗУ, при этом не затрагивая жёсткие диски. От таких червей можно избавиться перезапуском компьютера (и, соответственно, сбросом ОЗУ). Такие черви состоят в основном из «инфекционной» части: эксплойта (шелл-кода) и небольшой полезной нагрузки (самого тела червя), которая размещается целиком в ОЗУ. Специфика таких червей заключается в том, что они не загружаются через загрузчик как все обычные исполняемые файлы, а значит, могут рассчитывать только на те динамические библиотеки, которые уже были загружены в память другими программами.

Также существуют черви, которые после успешного инфицирования памяти сохраняют код на жёстком диске и принимают меры для последующего запуска этого кода (например, путём прописывания соответствующих ключей в реестре Windows). От таких червей можно избавиться только при помощи антивируса или подобных инструментов. Зачастую инфекционная часть таких червей (эксплойт, шелл-код) содержит небольшую полезную нагрузку, которая загружается в ОЗУ и может «догрузить» по сети непосредственно само тело червя в виде отдельного файла. Для этого некоторые черви могут содержать в инфекционной части простой TFTP-клиент. Загружаемое таким способом тело червя (обычно отдельный исполняемый файл) теперь отвечает за дальнейшее сканирование и распространение уже с инфицированной системы, а также может содержать более серьёзную, полноценную полезную нагрузку, целью которой может быть, например, нанесение какого-либо вреда (например, DoS-атаки).

Большинство почтовых червей распространяются как один файл. Им не нужна отдельная «инфекционная» часть, так как обычно пользователь-жертва при помощи почтового клиента добровольно скачивает и запускает червя целиком.

Зачастую черви даже безо всякой полезной нагрузки перегружают и временно выводят из строя сети только за счёт интенсивного распространения. Типичная осмысленная полезная нагрузка может заключаться в порче файлов на компьютере-жертве (в том числе, изменение веб-страниц, «deface»), заранее запрограммированной DDoS-атаке с компьютеров жертв на отдельный веб-сервер, или бэкдор для удалённого контроля над компьютером-жертвой. Часто встречаются случаи, когда новый вирус эксплуатирует бэкдоры, оставленные старым.

Размещено на Allbest.ru